Intro – propusti softwarea

Sve češće imamo priliku čuti u IT vijestima, različite slučajeve propusta softwarea. Osim Windows/Linux propusta operativnih sustava koji se rješavaju updatom automatski, imamo i programe koji također mogu dovesti do ugrožavanja sigurnosti korisnika. Najčešći spominjan trojac je Adobe Flash, Adobe Reader i Oracle Java. U poslovnim okruženjima, problem ažuriranja softwarea je taj što korisnici sami nemogu ažurirati programe jer nemaju prava za instalaciju. Dakle jedan administrator bi trebao sjesti za sva računala u tvrtci u kojoj radi i unijesti svoj password i ažurirati programe. Kako je ovo pomalo naporan i glup posao, postoje različiti alati da bi ovo bezbolnije odradili. Osim različitih skripti, administratori u Enterprise okruženjima koriste i alate trećih proizvođača kako bi zakrpili programe.

Priprema instalacije – Kaspersky konzola

Kasperky konzola dolazi besplatno uz paket anti-virusa Kaspersky za 5 ili više korisnika. Pokušajmo masovno ažurirati Flash za sve naše korisnike. Najprije downloadajmo offline instalaciju Flasha s:

https://www.adobe.com/products/flashplayer/distribution3.html

Imamo dvije verzije, jednu za Internet Explorer, drugu za ostale browsere. Skinite obje.

U konzoli odemo na Remote Installation-> Installation packages.

S desne strane sad imamo opciju Create installation package. Iskreirajmo jednu instalaciju. Izaberimo exe van Kasperky instalacija.

Na idućemu koraku izaberimo ime našeg paketa za instalaciju.

Zatim, izaberimo exe koji smo downloadali na u prvome koraku.

Zadnji korak prije instalacije je definiranje switcha (ako je potrebno), za instalaciju. Ovdje ja koristim switch -install koji označava tihu instalaciju. Flash bi se trebao ažurirati a da korisnik ništa ne primjeti, niti vidi ikakav prozor.

Uspješno smo kreirali svoj paket. Sve iste korake možemo ponoviti za instalaciju Flasha za ostale browsere.

Instalacija – Kaspersky konzola

Nakon što smo završili s paketom, on se pojavi u listi naših paketa. Idemo desni klik na njeg i instalirajmo ga.

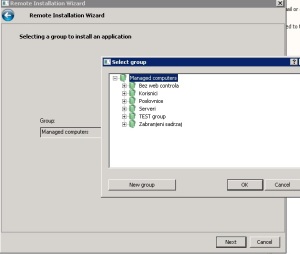

Izaberimo grupu računala (prvi izbor) ili računalo po imenu ili IP adresi (drugi izbor). Mi izabiramo prvu opciju.

Izaberimo grupu računala (ili sva računala).

Izaberimo način instaliranja (defultne postavke rade najbolje).

I zadnji korak, unesimo ime administratora koji ima ovlasti nad računalima u našoj mreži.

Nakon ovog koraka instalacija započinje i na sva računala u mreži se ažurira Flash.

Imamo i prikaz odrađenih instalacija na 99 računala. 94 uspješne instalacije i 5 instalacija na čekanju, jer računala u trenutku instalacije nisu bila dostupna.

Ponovimo iste korake za paket Flasha za ostale browsere.